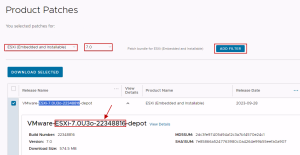

1. 신규 업데이트 patch가 있는지 검색 (* VMWare 홈페이지 login 필수)

https://customerconnect.vmware.com/patch

신규 등록된 업데이트가 있는지 확인 후 ESXi-7.0U3o-22348816와 같은 버젼 정보 확인(copy)

2. ESXCLI를 사용하여 ESXI 업그레이드

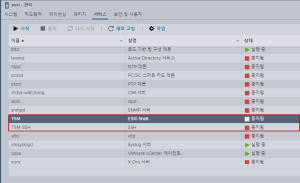

1. ESXi 다이렉트 콘솔(DCUI)에서 시스템 사용자 지정 및 문제 해결 옵션에서 ESXi 셸 을 활성화하고 SSH를 활성화합니다. 기본적으로 ESXi SSH는 사용 하지 못하도록 중지 되어 있습니다.

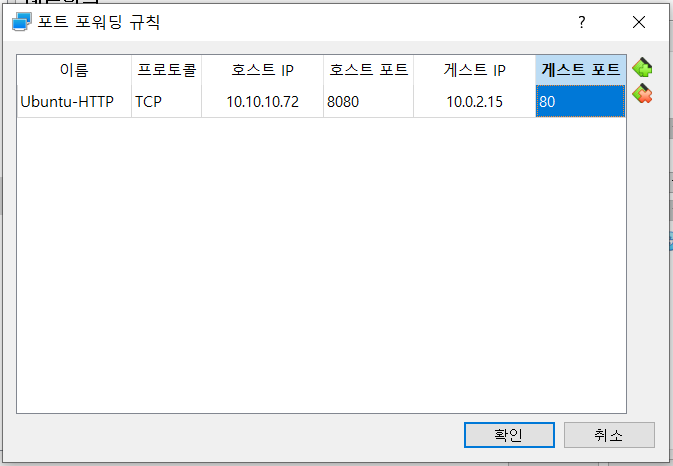

2. 웹 브라우저에서 ESXi 호스트의 IP 주소를 입력합니다. ESXi 루트 자격 증명을 사용하여 VMware 호스트 클라이언트에 로그인합니다. VMware 호스트 클라이언트의 웹 인터페이스에서 ESXi에 접속 -> 관리 -> 서비스 -> SSH 시작

3. Putty 등으로 SSH 접속 후 esxcli 수행

esxcli software profile update -p ESXi-7.0U3o-22348816-standard -d https://hostupdate.vmware.com/software/VUM/PRODUCTION/main/vmw-depot-index.xmlWMWare 홈페이지에서 검색했던 Patch 명칭 중 “ESXi” ~ “build number :xxxxxxxx” 까지 복사 후 “-standard 붙임. (* ESXi-7.0U3o-22348816-standard )

– 오류 발생시 오류 무시

esxcli software profile update -p ESXi-7.0U3o-22348816-standard -d https://hostupdate.vmware.com/software/VUM/PRODUCTION/main/vmw-depot-index.xml --no-hardware-warning --no-sig-check– 실행 결과

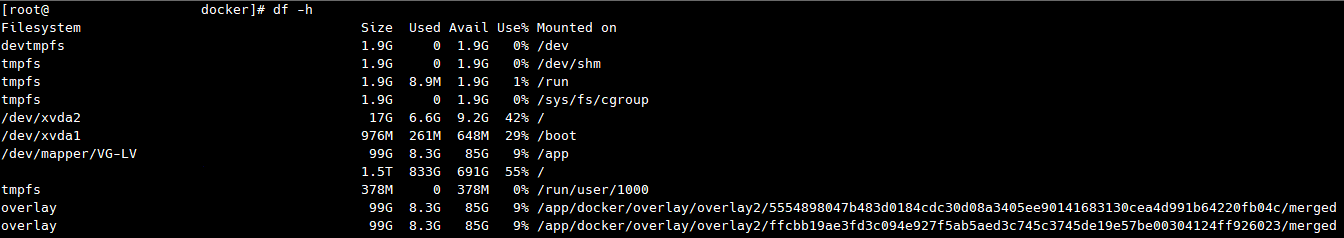

[root@localhost:~] esxcli software vib update -d /vmfs/volumes/datastore3/DATA/ESXI7X/VMware-ESXi-7.0.1-16555998-depot.zip

Installation Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

VIBs Installed: VMW_bootbank_bnxtnet_216.0.50.0-16vmw.701.0.0.16555998, VMW_bootbank_bnxtroce_216.0.58.0-7vmw.701.0.0.16555998, VMW_bootbank_brcmfcoe_12.0.1500.0-1vmw.701.0.0.16555998, VMW_bootbank_elxiscsi_12.0.1200.0-2vmw.701.0.0.16555998, VMW_bootbank_elxnet_12.0.1250.0-5vmw.701.0.0.16555998, VMW_bootbank_i40en_1.8.1.121-1vmw.701.0.0.16555998, VMW_bootbank_iavmd_2.0.0.1055-5vmw.701.0.0.16555998, VMW_bootbank_igbn_0.1.1.0-7vmw.701.0.0.16555998, VMW_bootbank_iser_1.1.0.1-1vmw.701.0.0.16555998, VMW_bootbank_ixgben_1.7.1.28-1vmw.701.0.0.16555998, VMW_bootbank_lpfc_12.6.278.10-8vmw.701.0.0.16555998, VMW_bootbank_lpnic_11.4.62.0-1vmw.701.0.0.16555998, VMW_bootbank_lsi-mr3_7.712.51.00-1vmw.701.0.0.16555998, VMW_bootbank_lsi-msgpt2_20.00.06.00-2vmw.701.0.0.16555998, VMW_bootbank_lsi-msgpt35_13.00.13.00-1vmw.701.0.0.16555998, VMW_bootbank_lsi-msgpt3_17.00.10.00-1vmw.701.0.0.16555998, VMW_bootbank_mtip32xx-native_3.9.8-1vmw.701.0.0.16555998, VMW_bootbank_ne1000_0.8.4-11vmw.701.0.0.16555998, VMW_bootbank_nenic_1.0.29.0-2vmw.701.0.0.16555998, VMW_bootbank_nfnic_4.0.0.44-2vmw.701.0.0.16555998, VMW_bootbank_nhpsa_70.0050.0.100-1vmw.701.0.0.16555998, VMW_bootbank_nmlx4-core_3.19.16.8-2vmw.701.0.0.16555998, VMW_bootbank_nmlx4-en_3.19.16.8-2vmw.701.0.0.16555998, VMW_bootbank_nmlx4-rdma_3.19.16.8-2vmw.701.0.0.16555998, VMW_bootbank_nmlx5-core_4.19.16.8-2vmw.701.0.0.16555998, VMW_bootbank_nmlx5-rdma_4.19.16.8-2vmw.701.0.0.16555998, VMW_bootbank_ntg3_4.1.5.0-0vmw.701.0.0.16555998, VMW_bootbank_nvmxnet3-ens_2.0.0.22-1vmw.701.0.0.16555998, VMW_bootbank_nvmxnet3_2.0.0.30-1vmw.701.0.0.16555998, VMW_bootbank_pvscsi_0.1-2vmw.701.0.0.16555998, VMW_bootbank_qcnic_1.0.15.0-10vmw.701.0.0.16555998, VMW_bootbank_qedentv_3.40.3.0-12vmw.701.0.0.16555998, VMW_bootbank_qfle3_1.0.67.0-9vmw.701.0.0.16555998, VMW_bootbank_qfle3f_1.0.51.0-14vmw.701.0.0.16555998, VMW_bootbank_qfle3i_1.0.15.0-9vmw.701.0.0.16555998, VMW_bootbank_qflge_1.1.0.11-1vmw.701.0.0.16555998, VMW_bootbank_rste_2.0.2.0088-7vmw.701.0.0.16555998, VMW_bootbank_sfvmk_2.4.0.0010-15vmw.701.0.0.16555998, VMW_bootbank_smartpqi_70.4000.0.100-3vmw.701.0.0.16555998, VMW_bootbank_vmkata_0.1-1vmw.701.0.0.16555998, VMW_bootbank_vmkfcoe_1.0.0.2-1vmw.701.0.0.16555998, VMW_bootbank_vmkusb_0.1-1vmw.701.0.0.16555998, VMW_bootbank_vmw-ahci_2.0.5-1vmw.701.0.0.16555998, VMware_bootbank_cpu-microcode_7.0.1-0.0.16555998, VMware_bootbank_elx-esx-libelxima.so_12.0.1200.0-3vmw.701.0.0.16555998, VMware_bootbank_esx-base_7.0.1-0.0.16555998, VMware_bootbank_esx-dvfilter-generic-fastpath_7.0.1-0.0.16555998, VMware_bootbank_esx-ui_1.34.3-16465366, VMware_bootbank_esx-update_7.0.1-0.0.16555998, VMware_bootbank_esx-xserver_7.0.1-0.0.16555998, VMware_bootbank_lsuv2-hpv2-hpsa-plugin_1.0.0-3vmw.701.0.0.16555998, VMware_bootbank_lsuv2-intelv2-nvme-vmd-plugin_1.0.0-2vmw.701.0.0.16555998, VMware_bootbank_lsuv2-lsiv2-drivers-plugin_1.0.0-4vmw.701.0.0.16555998, VMware_bootbank_lsuv2-smartpqiv2-plugin_1.0.0-4vmw.701.0.0.16555998, VMware_bootbank_native-misc-drivers_7.0.1-0.0.16555998, VMware_bootbank_qlnativefc_4.0.3.0-17vmw.701.0.0.16555998, VMware_bootbank_vmware-esx-esxcli-nvme-plugin_1.2.0.38-1vmw.701.0.0.16555998, VMware_bootbank_vsan_7.0.1-0.0.16555998, VMware_bootbank_vsanhealth_7.0.1-0.0.16555998

VIBs Removed: VMW_bootbank_ata-libata-92_3.00.9.2-16vmw.670.0.0.8169922, VMW_bootbank_ata-pata-amd_0.3.10-3vmw.670.0.0.8169922, VMW_bootbank_ata-pata-atiixp_0.4.6-4vmw.670.0.0.8169922, VMW_bootbank_ata-pata-cmd64x_0.2.5-3vmw.670.0.0.8169922, VMW_bootbank_ata-pata-hpt3x2n_0.3.4-3vmw.670.0.0.8169922, VMW_bootbank_ata-pata-pdc2027x_1.0-3vmw.670.0.0.8169922, VMW_bootbank_ata-pata-serverworks_0.4.3-3vmw.670.0.0.8169922, VMW_bootbank_ata-pata-sil680_0.4.8-3vmw.670.0.0.8169922, VMW_bootbank_ata-pata-via_0.3.3-2vmw.670.0.0.8169922, VMW_bootbank_block-cciss_3.6.14-10vmw.670.0.0.8169922, VMW_bootbank_bnxtnet_20.6.101.7-24vmw.670.3.73.14320388, VMW_bootbank_bnxtroce_20.6.101.0-20vmw.670.1.28.10302608, VMW_bootbank_brcmfcoe_11.4.1078.25-14vmw.670.3.73.14320388, VMW_bootbank_char-random_1.0-3vmw.670.0.0.8169922, VMW_bootbank_ehci-ehci-hcd_1.0-4vmw.670.0.0.8169922, VMW_bootbank_elxiscsi_11.4.1174.0-2vmw.670.0.0.8169922, VMW_bootbank_elxnet_11.4.1097.0-5vmw.670.3.73.14320388, VMW_bootbank_hid-hid_1.0-3vmw.670.0.0.8169922, VMW_bootbank_i40en_1.8.1.9-2vmw.670.3.73.14320388, VMW_bootbank_iavmd_1.2.0.1011-2vmw.670.0.0.8169922, VMW_bootbank_igbn_0.1.1.0-5vmw.670.3.73.14320388, VMW_bootbank_ima-qla4xxx_2.02.18-1vmw.670.0.0.8169922, VMW_bootbank_ipmi-ipmi-devintf_39.1-5vmw.670.1.28.10302608, VMW_bootbank_ipmi-ipmi-msghandler_39.1-5vmw.670.1.28.10302608, VMW_bootbank_ipmi-ipmi-si-drv_39.1-5vmw.670.1.28.10302608, VMW_bootbank_iser_1.0.0.0-1vmw.670.1.28.10302608, VMW_bootbank_ixgben_1.7.1.16-2vmw.670.3.104.16075168, VMW_bootbank_lpfc_11.4.33.26-14vmw.670.3.104.16075168, VMW_bootbank_lpnic_11.4.59.0-1vmw.670.0.0.8169922, VMW_bootbank_lsi-mr3_7.708.07.00-3vmw.670.3.73.14320388, VMW_bootbank_lsi-msgpt2_20.00.06.00-2vmw.670.3.73.14320388, VMW_bootbank_lsi-msgpt35_09.00.00.00-5vmw.670.3.73.14320388, VMW_bootbank_lsi-msgpt3_17.00.02.00-1vmw.670.3.73.14320388, VMW_bootbank_misc-cnic-register_1.78.75.v60.7-1vmw.670.0.0.8169922, VMW_bootbank_misc-drivers_6.7.0-2.48.13006603, VMW_bootbank_mtip32xx-native_3.9.8-1vmw.670.1.28.10302608, VMW_bootbank_ne1000_0.8.4-2vmw.670.2.48.13006603, VMW_bootbank_nenic_1.0.29.0-1vmw.670.3.73.14320388, VMW_bootbank_net-bnx2_2.2.4f.v60.10-2vmw.670.0.0.8169922, VMW_bootbank_net-bnx2x_1.78.80.v60.12-2vmw.670.0.0.8169922, VMW_bootbank_net-cdc-ether_1.0-3vmw.670.0.0.8169922, VMW_bootbank_net-cnic_1.78.76.v60.13-2vmw.670.0.0.8169922, VMW_bootbank_net-e1000_8.0.3.1-5vmw.670.3.112.16701467, VMW_bootbank_net-e1000e_3.2.2.1-2vmw.670.0.0.8169922, VMW_bootbank_net-enic_2.1.2.38-2vmw.670.0.0.8169922, VMW_bootbank_net-fcoe_1.0.29.9.3-7vmw.670.0.0.8169922, VMW_bootbank_net-forcedeth_0.61-2vmw.670.0.0.8169922, VMW_bootbank_net-igb_5.0.5.1.1-5vmw.670.0.0.8169922, VMW_bootbank_net-ixgbe_3.7.13.7.14iov-20vmw.670.0.0.8169922, VMW_bootbank_net-libfcoe-92_1.0.24.9.4-8vmw.670.0.0.8169922, VMW_bootbank_net-mlx4-core_1.9.7.0-1vmw.670.0.0.8169922, VMW_bootbank_net-mlx4-en_1.9.7.0-1vmw.670.0.0.8169922, VMW_bootbank_net-nx-nic_5.0.621-5vmw.670.0.0.8169922, VMW_bootbank_net-tg3_3.131d.v60.4-2vmw.670.0.0.8169922, VMW_bootbank_net-usbnet_1.0-3vmw.670.0.0.8169922, VMW_bootbank_net-vmxnet3_1.1.3.0-3vmw.670.3.104.16075168, VMW_bootbank_nfnic_4.0.0.44-0vmw.670.3.104.16075168, VMW_bootbank_nhpsa_2.0.22-3vmw.670.1.28.10302608, VMW_bootbank_nmlx4-core_3.17.13.1-1vmw.670.2.48.13006603, VMW_bootbank_nmlx4-en_3.17.13.1-1vmw.670.2.48.13006603, VMW_bootbank_nmlx4-rdma_3.17.13.1-1vmw.670.2.48.13006603, VMW_bootbank_nmlx5-core_4.17.13.1-1vmw.670.3.73.14320388, VMW_bootbank_nmlx5-rdma_4.17.13.1-1vmw.670.2.48.13006603, VMW_bootbank_ntg3_4.1.5.0-0vmw.670.3.116.16713306, VMW_bootbank_nvme_1.2.2.28-3vmw.670.3.116.16713306, VMW_bootbank_nvmxnet3-ens_2.0.0.21-1vmw.670.0.0.8169922, VMW_bootbank_nvmxnet3_2.0.0.29-1vmw.670.1.28.10302608, VMW_bootbank_ohci-usb-ohci_1.0-3vmw.670.0.0.8169922, VMW_bootbank_pvscsi_0.1-2vmw.670.0.0.8169922, VMW_bootbank_qcnic_1.0.2.0.4-1vmw.670.0.0.8169922, VMW_bootbank_qedentv_2.0.6.4-10vmw.670.1.28.10302608, VMW_bootbank_qfle3_1.0.50.11-9vmw.670.0.0.8169922, VMW_bootbank_qfle3f_1.0.25.0.2-15vmw.670.3.104.16075168, VMW_bootbank_qfle3i_1.0.2.3.9-3vmw.670.0.0.8169922, VMW_bootbank_qflge_1.1.0.11-1vmw.670.0.0.8169922, VMW_bootbank_sata-ahci_3.0-26vmw.670.0.0.8169922, VMW_bootbank_sata-ata-piix_2.12-10vmw.670.0.0.8169922, VMW_bootbank_sata-sata-nv_3.5-4vmw.670.0.0.8169922, VMW_bootbank_sata-sata-promise_2.12-3vmw.670.0.0.8169922, VMW_bootbank_sata-sata-sil24_1.1-1vmw.670.0.0.8169922, VMW_bootbank_sata-sata-sil_2.3-4vmw.670.0.0.8169922, VMW_bootbank_sata-sata-svw_2.3-3vmw.670.0.0.8169922, VMW_bootbank_scsi-aacraid_1.1.5.1-9vmw.670.0.0.8169922, VMW_bootbank_scsi-adp94xx_1.0.8.12-6vmw.670.0.0.8169922, VMW_bootbank_scsi-aic79xx_3.1-6vmw.670.0.0.8169922, VMW_bootbank_scsi-bnx2fc_1.78.78.v60.8-1vmw.670.0.0.8169922, VMW_bootbank_scsi-bnx2i_2.78.76.v60.8-1vmw.670.0.0.8169922, VMW_bootbank_scsi-fnic_1.5.0.45-3vmw.670.0.0.8169922, VMW_bootbank_scsi-hpsa_6.0.0.84-3vmw.670.0.0.8169922, VMW_bootbank_scsi-ips_7.12.05-4vmw.670.0.0.8169922, VMW_bootbank_scsi-iscsi-linux-92_1.0.0.2-3vmw.670.0.0.8169922, VMW_bootbank_scsi-libfc-92_1.0.40.9.3-5vmw.670.0.0.8169922, VMW_bootbank_scsi-megaraid-mbox_2.20.5.1-6vmw.670.0.0.8169922, VMW_bootbank_scsi-megaraid-sas_6.603.55.00-2vmw.670.0.0.8169922, VMW_bootbank_scsi-megaraid2_2.00.4-9vmw.670.0.0.8169922, VMW_bootbank_scsi-mpt2sas_19.00.00.00-2vmw.670.0.0.8169922, VMW_bootbank_scsi-mptsas_4.23.01.00-10vmw.670.0.0.8169922, VMW_bootbank_scsi-mptspi_4.23.01.00-10vmw.670.0.0.8169922, VMW_bootbank_scsi-qla4xxx_5.01.03.2-7vmw.670.0.0.8169922, VMW_bootbank_sfvmk_1.0.0.1003-7vmw.670.3.104.16075168, VMW_bootbank_shim-iscsi-linux-9-2-1-0_6.7.0-0.0.8169922, VMW_bootbank_shim-iscsi-linux-9-2-2-0_6.7.0-0.0.8169922, VMW_bootbank_shim-libata-9-2-1-0_6.7.0-0.0.8169922, VMW_bootbank_shim-libata-9-2-2-0_6.7.0-0.0.8169922, VMW_bootbank_shim-libfc-9-2-1-0_6.7.0-0.0.8169922, VMW_bootbank_shim-libfc-9-2-2-0_6.7.0-0.0.8169922, VMW_bootbank_shim-libfcoe-9-2-1-0_6.7.0-0.0.8169922, VMW_bootbank_shim-libfcoe-9-2-2-0_6.7.0-0.0.8169922, VMW_bootbank_shim-vmklinux-9-2-1-0_6.7.0-0.0.8169922, VMW_bootbank_shim-vmklinux-9-2-2-0_6.7.0-0.0.8169922, VMW_bootbank_shim-vmklinux-9-2-3-0_6.7.0-0.0.8169922, VMW_bootbank_smartpqi_1.0.1.553-28vmw.670.3.73.14320388, VMW_bootbank_uhci-usb-uhci_1.0-3vmw.670.0.0.8169922, VMW_bootbank_usb-storage-usb-storage_1.0-3vmw.670.0.0.8169922, VMW_bootbank_usbcore-usb_1.0-3vmw.670.0.0.8169922, VMW_bootbank_vmkata_0.1-1vmw.670.0.0.8169922, VMW_bootbank_vmkfcoe_1.0.0.1-1vmw.670.1.28.10302608, VMW_bootbank_vmkplexer-vmkplexer_6.7.0-0.0.8169922, VMW_bootbank_vmkusb_0.1-1vmw.670.3.116.16713306, VMW_bootbank_vmw-ahci_2.0.5-1vmw.670.3.116.16713306, VMW_bootbank_xhci-xhci_1.0-3vmw.670.0.0.8169922, VMware_bootbank_cpu-microcode_6.7.0-3.112.16701467, VMware_bootbank_elx-esx-libelxima.so_11.4.1184.2-3.89.15160138, VMware_bootbank_esx-base_6.7.0-3.116.16713306, VMware_bootbank_esx-dvfilter-generic-fastpath_6.7.0-0.0.8169922, VMware_bootbank_esx-ui_1.33.7-15803439, VMware_bootbank_esx-update_6.7.0-3.116.16713306, VMware_bootbank_esx-xserver_6.7.0-3.73.14320388, VMware_bootbank_lsu-hp-hpsa-plugin_2.0.0-16vmw.670.1.28.10302608, VMware_bootbank_lsu-intel-vmd-plugin_1.0.0-2vmw.670.1.28.10302608, VMware_bootbank_lsu-lsi-drivers-plugin_1.0.0-1vmw.670.2.48.13006603, VMware_bootbank_lsu-lsi-lsi-mr3-plugin_1.0.0-13vmw.670.1.28.10302608, VMware_bootbank_lsu-lsi-lsi-msgpt3-plugin_1.0.0-9vmw.670.2.48.13006603, VMware_bootbank_lsu-lsi-megaraid-sas-plugin_1.0.0-9vmw.670.0.0.8169922, VMware_bootbank_lsu-lsi-mpt2sas-plugin_2.0.0-7vmw.670.0.0.8169922, VMware_bootbank_lsu-smartpqi-plugin_1.0.0-3vmw.670.1.28.10302608, VMware_bootbank_native-misc-drivers_6.7.0-3.89.15160138, VMware_bootbank_qlnativefc_3.1.8.0-5vmw.670.3.73.14320388, VMware_bootbank_rste_2.0.2.0088-7vmw.670.0.0.8169922, VMware_bootbank_vmware-esx-esxcli-nvme-plugin_1.2.0.36-2vmw.670.3.116.16713306, VMware_bootbank_vsan_6.7.0-3.116.16631671, VMware_bootbank_vsanhealth_6.7.0-3.116.16631672

VIBs Skipped: VMW_bootbank_brcmnvmefc_12.6.278.10-3vmw.701.0.0.16555998, VMW_bootbank_i40iwn_1.1.2.6-1vmw.701.0.0.16555998, VMW_bootbank_icen_1.0.0.8-1vmw.701.0.0.16555998, VMW_bootbank_nvme-pcie_1.2.3.9-1vmw.701.0.0.16555998, VMW_bootbank_nvmerdma_1.0.1.2-1vmw.701.0.0.16555998, VMW_bootbank_qedrntv_3.40.4.0-12vmw.701.0.0.16555998, VMware_bootbank_crx_7.0.1-0.0.16555998, VMware_bootbank_gc_7.0.1-0.0.16555998, VMware_bootbank_loadesx_7.0.1-0.0.16555998, VMware_bootbank_lsuv2-nvme-pcie-plugin_1.0.0-1vmw.701.0.0.16555998, VMware_bootbank_lsuv2-oem-dell-plugin_1.0.0-1vmw.701.0.0.16555998, VMware_bootbank_lsuv2-oem-hp-plugin_1.0.0-1vmw.701.0.0.16555998, VMware_bootbank_lsuv2-oem-lenovo-plugin_1.0.0-1vmw.701.0.0.16555998, VMware_bootbank_vdfs_7.0.1-0.0.16555998, VMware_locker_tools-light_11.1.1.16303738-16555998– 업데이트 적용 (리부팅)

[root@localhost:~] reboot4. 드라이버 재설치 또는 업그레이드 진행(필요시에만)

– LSI 드라이버 설치

[root@localhost:/tmp] esxcli software vib install -v /tmp/vmware-esx-provider-lsiprovider.vib

Installation Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

VIBs Installed: LSI_bootbank_lsiprovider_500.04.V0.73-0002

VIBs Removed:

VIBs Skipped:[root@localhost:~] esxcli software vib update -d /tmp/BCM-lsiprovider_700.00.V0.77-0004_16271874.zip

Installation Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

VIBs Installed: BCM_bootbank_lsiprovider_700.00.V0.77-0004

VIBs Removed: LSI_bootbank_lsiprovider_500.04.V0.73-0002

VIBs Skipped:

[root@localhost:~]– CIM Provider Package for VMware ESXi 7.0

[root@localhost:~] esxcli software vib update -d /tmp/Broadcom-ELX-CIMProvider_12.6.240.9-01OEM.700.1.0.15525992-signed_component-15920419.zip

Installation Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

VIBs Installed: EMU_bootbank_emulex-cim-provider_12.6.240.9-01OEM.700.1.0.15525992

VIBs Removed: EMU_bootbank_emulex-cim-provider_12.4.243.7-01OEM.670.0.0.8169922

VIBs Skipped:

[root@localhost:~][root@localhost:~] esxcli software vib install -v /tmp/vmware-esx-MegaCli-8.07.07.vib --no-sig-check

Installation Result

Message: WARNING: Only live system was updated, the change is not persistent.

Reboot Required: false

VIBs Installed: LSI_bootbank_vmware-esx-MegaCli-8.07.07_8.07.07-01

VIBs Removed:

VIBs Skipped:

[root@localhost:~]

– 결과 확인

[root@localhost:~] esxcli software vib list

Name Version Vendor Acceptance Level Install Date

----------------------------------------- ------------------------------------ ------ ---------------- ------------

lsiprovider 700.00.V0.77-0004 BCM VMwareAccepted 2020-09-07

emulex-cim-provider 12.4.243.7-01OEM.670.0.0.8169922 EMU VMwareAccepted 2020-02-23

vmware-esx-MegaCli-8.07.07 8.07.07-01 LSI PartnerSupported 2020-09-07

NVIDIA-kepler-VMware_ESXi_6.5_Host_Driver 367.64-1OEM.650.0.0.4240417 NVIDIA VMwareAccepted 2018-03-23